Microsoft 365 にデータを保管してコラボレーションを行う際には、情報漏えいリスクに十分に注意しなければなりません。

とくに、初期設定のままで運用するのはリスクがあります。また、権限の設定ミスやユーザーの誤操作によって機密情報が流出するケースも報告されており、ユーザー教育も含めた広範な対策が必要です。

本記事では、実際に起きた情報漏えい事例とともに、初期設定の見直しや権限管理、モニタリングツール活用などの対策方法を詳しく解説します。

情報漏えいの種類

情報漏えいと聞くと、社外の第三者からの攻撃を思い浮かべがちですが、実際には社内の人間が関与するケースも少なくありません。

Gartner の調査では、2023 年のサイバー攻撃による情報漏えいが 34%だった一方で、インサイダーによる情報漏えいも 27.7%発生したことが示されています。ここでは、情報漏えいの外部要因と内部要因について解説します。

外部要因

外部要因による情報漏えいには、不正アクセスやマルウェア感染といったサイバー攻撃が含まれます。

不正アクセスとは、悪意ある第三者が他人の ID・パスワードを利用してシステムに不正に侵入する行為のことです。攻撃者は機密情報を窃取して外部に流出させ、企業の信用失墜や法的責任の負担、身代金の要求を図ります。

マルウェアは、不正かつ有害な動作を行う意図で作成された悪意あるソフトウェアの総称です。マルウェアに感染すると、情報漏えい・データ消失・システム停止といった重大な被害を引き起こす可能性があります。

内部要因

内部要因には、「人為的ミス」と「不正行為」があります。

人為的ミスは、メールの誤送信や USB などの媒体紛失といった単純なミスだけではありません。権限の過剰共有や設定の不備により共有データが外部にも公開され、機密情報が流出してしまうのも典型的なケースといえます。

不正行為としては、悪意を持った従業員による情報漏えいが挙げられます。業務上で知り得た機密情報を盗難する、もしくは無断に持ち出して競合企業に売却するという事例が実際に起こっています。

【事例】「うっかり共有」が情報漏えいに?

ここでは、共有範囲や権限設定の誤りによって情報が意図せず漏えいしてしまった事例を紹介します。

国立大学の事例

ある国立大学で Microsoft Teams の共有設定に不備があり、関係者以外でも機密情報を閲覧できたことが明らかになりました。

同大学の発表によれば、氏名やメールアドレス、成績情報など計 901 人分の個人情報と、大学院入試問題を含む資料 304 件が、学内のアカウント所有者であれば誰でも参照可能な状態にあったようです。

おもな原因は、ファイルをアップロードしたチームを「パブリック」に設定したままだったことに加え、不要な権限が付与された初期設定で運用を続けたことでした。

都立高校の事例

ある都立高校では、生徒指導会議に用いたデータを Microsoft Teams にアップロードした際、約1ヵ月間にわたり意図せずそれらのデータが外部からも閲覧できる状態でだった事例がありました。

該当データには、67 名分の学年、クラス、氏名、相談内容などが含まれており、公開からしばらく経って、ほかの都立学校の生徒から教育委員会へ指摘が入ったことで発覚しました。

都教委の発表では、生徒と共有するアカウントで会議用データをアップロードした上に、チーム設定が「パブリック」になっていたことが原因であったと報告されています。

Microsoft 365における情報漏えいへの対策

ここでは、Microsoft 365 の共有設定のミスや過剰共有に起因する情報漏えいを防ぐために、有効な具体策を紹介します。

対策① 初期設定値の見直し

機密情報を扱う場合は、必ずコンテンツの共有範囲を確認しましょう。

Microsoft 365 や SharePoint のデフォルト状態では、共有範囲が「組織内のみ」や「特定のユーザー」に制限されていない場合があります。チーム設定が「プライベート」でなく「パブリック」になっていると、外部の不特定ユーザーにもデータが公開されてしまうため注意が必要です。

OneDrive や SharePoint サイトでファイルを共有する際には初期設定を見直し、リンク作成時の既定動作(「編集可」「表示のみ」「ダウンロード可」など)を組織のセキュリティポリシーに合わせて修正しておきましょう。

対策② 定期的な権限の見直し

チームから離れたユーザーのアカウントが残存し、組織の機密情報に不要なアクセス権を付与したままになるケースがあります。

すでに部外者となっているユーザーにも権限が残っていると、不正利用につながるおそれがあり、セキュリティ面で問題です。定期的にプライバシー設定を見直し、チームの最新の状態を反映しているか確認しましょう。

具体的には、各 Teams チームのメンバーシップの棚卸や、背後で接続されているSharePoint サイト上の「フルコントロール」や「編集」「閲覧」といった権限の照合を行います。

ゲストユーザー(外部コラボレーター)についても、役割が終了したタイミングで速やかに権限を削除することが重要です。EntraIDのユーザーとして有効になってしまっていないかもチェックし、管理センターで削除しましょう。

対策③ ユーザーの教育

情報セキュリティ事故の多くは人為的ミスが原因であり、ユーザーのリテラシー向上が不可欠です。共有設定や適切な操作方法をユーザーに周知し、定期的なハンズオン研修やeラーニング教育を実施しましょう。

情報漏えい防止には「安全な共有リンクの発行手順」と「ゲスト招待のルール」を策定し、ユーザーに定着させるのが効果的です。

たとえば、リンクの有効期限の設定、ダウンロード可否の明示、安全なゲスト招待の方法などを周知し、組織全体で情報漏えいリスクを抑えた運用を目指しましょう。

AvePoint のソリューションで対策も

情報漏えいの危険性の周知や対策の手順が設定されても、やはりミスは起こってしまうもの。ユーザーの意識だけに頼っているとミスや抜け漏れは必ず発生し、システム担当者の負荷を減らすことはできません。

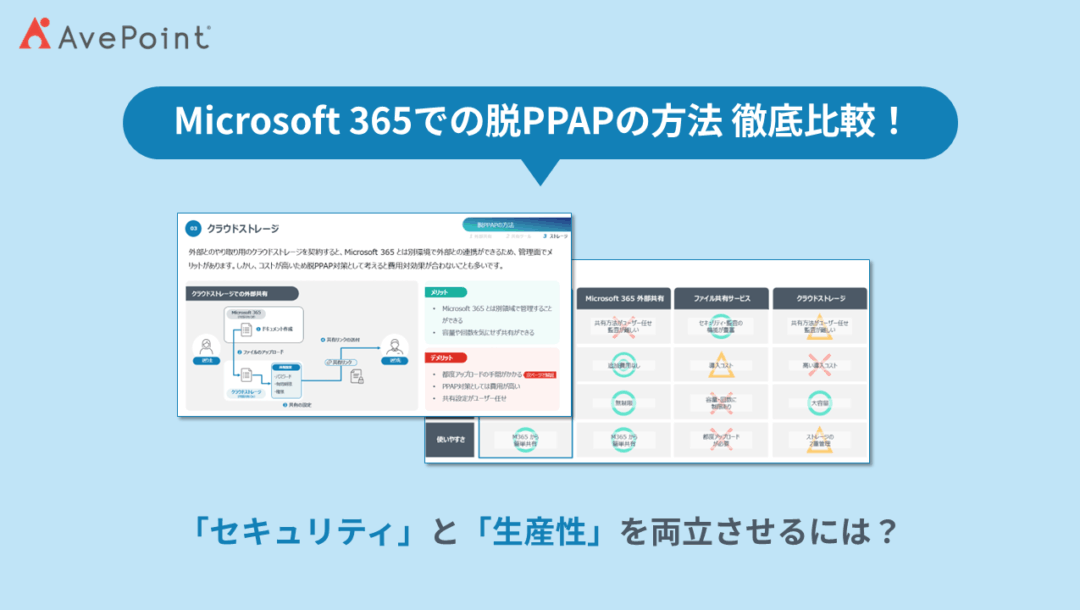

Microsoft 365 のコラボレーションとファイル共有における、各種設定の誤りや過剰な権限の付与による情報漏えいを防ぐには、外部ソリューションの導入が有効です。

AvePoint の Cloud Governance は、Microsoft 365 のチームやサイトの申請・承認ワークフローを自動化し、セキュリティ強化と管理業務の効率化に役立ちます。

また、Policies & Insights は、Teams や SharePoint、OneDrive の権限設定およびポリシー違反をダッシュボードで一覧表示できるため、迅速にリスク状況の把握が可能です。

Microsoft 365 の利活用を促進する

AvePoint製品の機能紹介はこちら

コラボレーションに漏えいの不安はつきもの!しっかりと対策を

Microsoft 365 のコラボレーション機能は非常に便利です。しかし、誤共有や過剰共有といった設定ミスにより、機密情報が意図せず公開されるリスクが常につきまといます。

情報漏えいには内部要因と外部要因がありますが、運用の自動化やリスクの可視化で両方の対策が可能です。

下記の『情報漏えいヒヤリハット eBook』では、具体的な事例を交えて原因と対策を詳しく解説していますので、ダウンロードしてぜひご活用ください。